Cách Thức đăng nhập một lần (SSO) hoạt động như thế nào?

Single Sign-On (SSO) là quy trình xác thực cho phép người dùng truy cập vào nhiều ứng dụng với một lần đăng nhập duy nhất. Điều này được thực hiện bằng cách sử dụng một máy chủ xác thực trung tâm lưu trữ thông tin đăng nhập của người dùng và xác minh chúng cho mỗi ứng dụng.

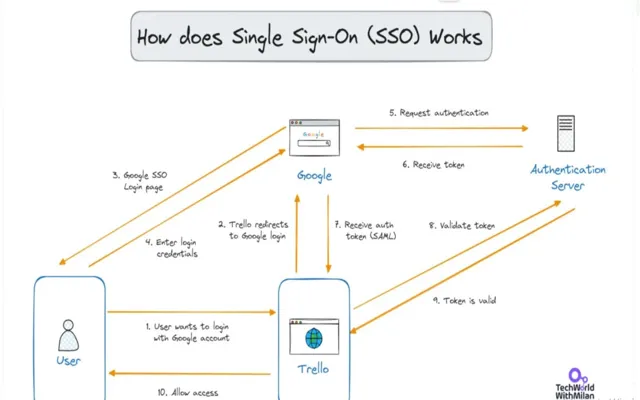

Các bên tham gia trong quá trình SSO:

1.Nhà cung cấp Danh tính (Identity Provider): Đây là máy chủ xác thực trung tâm. Đây là nơi bạn nhập thông tin đăng nhập của mình và được xác minh. Hãy tưởng tượng đây là cửa vào của một tòa nhà an ninh cao.

2.Nhà cung cấp Dịch vụ (Service Provider): Các ứng dụng cá nhân phụ thuộc vào SSO để người dùng đăng nhập. Email công việc của bạn, công cụ quản lý dự án và nền tảng CRM có thể là các SP. Hãy tưởng tượng rằng chúng là các văn phòng cá nhân bên trong tòa nhà an ninh.

3.Máy chủ SSO (SSO Server): Đây là cầu nối giữa IdP và các SP. Nó xử lý việc giao tiếp và truyền các mã thông báo xác thực một cách an toàn giữa chúng. Hãy tưởng tượng rằng đây là một hành lang an toàn kết nối cửa vào với các văn phòng khác nhau.

Luồng làm việc của SSO: Google và các dịch vụ khác là những ví dụ tuyệt vời về cách hoạt động của SSO. Hãy lấy ví dụ về việc cố gắng truy cập Trello bằng tài khoản Google của bạn. Bạn không cần tạo tài khoản người dùng mới trên Trello và nhớ bộ tên người dùng/mật khẩu mới.

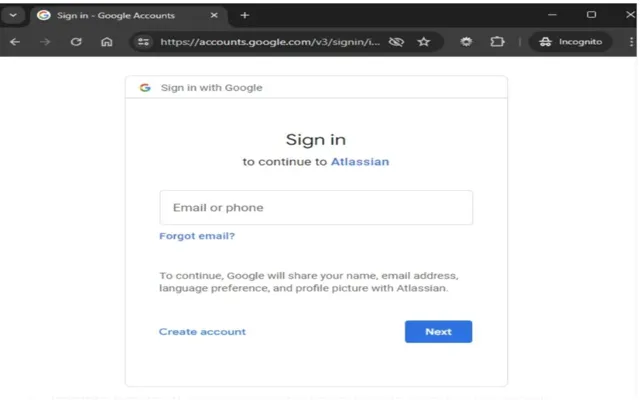

Ví dụ: khi bạn cố gắng đăng nhập vào Trello bằng tài khoản Google của mình, nó sẽ chuyển hướng bạn đến dịch vụ trung tâm được lưu trữ trên account.google.com. Tại đây, bạn sẽ thấy một biểu mẫu đăng nhập để nhập thông tin đăng nhập của mình. Nếu quá trình xác thực thành công, Google sẽ chuyển hướng bạn đến Trello, nơi bạn có thể truy cập vào nơi bạn được đăng nhập tự động.

Lợi ích của SSO:

Có nhiều lợi ích của SSO, bao gồm:

- Cải thiện trải nghiệm người dùng: Người dùng không cần nhớ nhiều tên người dùng và mật khẩu.

- Tăng cường bảo mật: Người dùng ít có khả năng sử dụng lại mật khẩu qua các ứng dụng.

- Giản đồ sự kiểm tra quyền truy cập của người dùng: Đảm bảo rằng những người phù hợp có quyền truy cập vào tài nguyên và dữ liệu nhạy cảm có thể là một thách thức. Các giải pháp SSO có thể cấu hình quyền truy cập người dùng theo vai trò, phòng ban và cấp bậc chức vụ của họ.

Nhược điểm của SSO:

SSO cũng đi kèm với một số nhược điểm quan trọng, bao gồm:

- Điểm thất bại duy nhất: Một trong những nhược điểm đáng chú ý nhất là SSO tạo ra một điểm thất bại duy nhất. Kẻ tấn công có thể truy cập vào tất cả các ứng dụng và dịch vụ được kết nối nếu hệ thống SSO bị chiếm đóng.

- Rủi ro bảo mật: Nếu thông tin đăng nhập bị chiếm đoạt, bảo mật của tất cả các ứng dụng và dịch vụ kết nối có thể gặp nguy hiểm.

- Tương thích ứng dụng: Đôi khi, một ứng dụng không được cấu hình đúng để làm việc với một hệ thống SSO. Các nhà cung cấp ứng dụng sử dụng Kerberos, OAuth hoặc SAML nên có thể thực hiện SSO thực sự. Nếu không, giải pháp SSO của bạn không cung cấp bảo hiểm đầy đủ và là một mật khẩu khác mà người dùng phải nhớ.

Các loại SSO:

Để làm việc với SSO, bạn nên biết các tiêu chuẩn và giao thức khác nhau. Một số loại giao thức phổ biến là:

- SAML: Đây là loại SSO phổ biến nhất. Nó sử dụng giao thức SAML để trao đổi thông tin xác thực giữa máy chủ SSO và các ứng dụng.

- OAuth 2.0: Cung cấp quyền truy cập được ủy quyền vào tài nguyên máy chủ thay mặt cho chủ sở hữu tài nguyên. Nó chỉ định cách mã thông báo được chuyển, cho phép xác minh danh tính của người dùng bởi một IDP và các thông tin đăng nhập được sử dụng để truy cập các API.

- Open ID Connect (OIDC) là một loại SSO mới dựa trên OAuth 2.0. Đây là một giao thức đơn giản hơn so với SAML và dễ tích hợp hơn với các ứng dụng web.

Một số loại SSO khác, như Kerberos và xác thực thẻ thông minh, không được sử dụng rộng rãi.

Chọn giao thức SSO phù hợp:

Khi lựa chọn giao thức phù hợp, bạn nên xem xét các yếu tố sau:

- Ứng dụng doanh nghiệp so với tiêu dùng: SAML thường được ưa chuộng cho các ứng dụng doanh nghiệp do khả năng hỗ trợ và tích hợp rộng rãi với các nhà cung cấp danh tính doanh nghiệp và các tình huống xác thực phức tạp. OAuth 2.0 và OIDC phù hợp hơn cho các ứng dụng dành cho người tiêu dùng, cung cấp tính linh hoạt và tương thích với các ứng dụng di động và web.

- Ủy quyền so với xác thực: Nếu nhu cầu chính của bạn là xác thực (xác minh danh tính người dùng), SAML hoặc OIDC là lựa chọn của bạn. OIDC, được xây dựng trên nền OAuth 2.0, cung cấp một lớp danh tính bổ sung trên các khả năng ủy quyền của OAuth. Sử dụng OAuth 2.0 khi ứng dụng của bạn cần yêu cầu truy cập vào tài nguyên người dùng mà không tiết lộ mật khẩu người dùng.

- Đánh giá tính tương thích của ứng dụng và nền tảng: Kiểm tra tính tương thích của các giao thức SSO với cơ sở hạ tầng hiện có của bạn và các ứng dụng bạn dự định tích hợp. Một số hệ thống cũ hoặc doanh nghiệp có thể hỗ trợ SAML một cách rộng rãi hơn, trong khi các ứng dụng hiện đại thường ưa thích OAuth 2.0 và OIDC vì chúng thân thiện với API.

- Xem xét trải nghiệm người dùng: Phương pháp tiến tiến, dựa trên mã thông báo của OIDC và OAuth 2.0 có thể cung cấp một trải nghiệm người dùng mượt mà và tích hợp hơn, đặc biệt là đối với các ứng dụng web và di động.

- Bảo đảm cho tương lai: Xem xét hướng phát triển của hệ sinh thái ứng dụng của bạn. Bạn có đang chuyển sang các dịch vụ dựa trên đám mây, API và ứng dụng di động không? OAuth 2.0 và OIDC có thể cung cấp tính linh hoạt hơn và thường được coi là định hướng nhìn xa trong các dịch vụ đám mây và di động.

- Tuân thủ và yêu cầu quy định: Đảm bảo giao thức đã chọn đáp ứng bất kỳ yêu cầu quy định cụ thể nào liên quan đến ngành của bạn, như GDPR, HIPAA hoặc các quy định khác có thể đặt ra các tiêu chuẩn bảo mật hoặc quyền riêng tư cụ thể.

Quang Trung